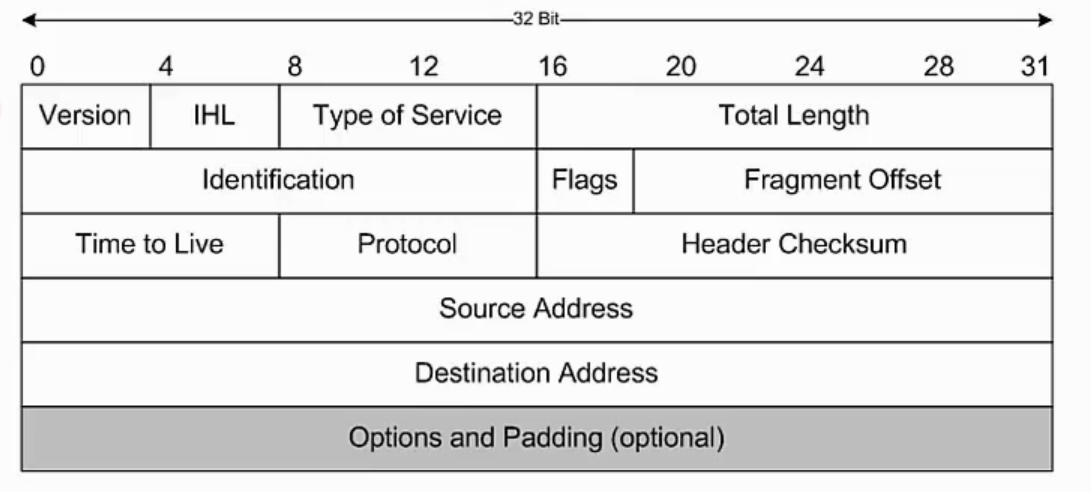

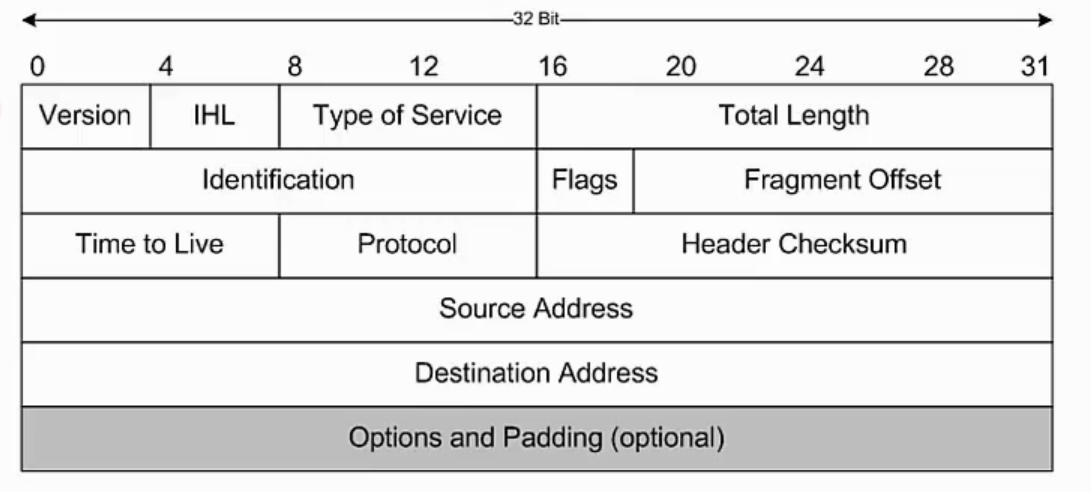

Ein „Word“, der Header eines IP-Paketes:

(alle Zeilen im Screenshot untereinander stehen im IP-Header hintereinander)

Die Länge des IP-Headers kann bis 32 Bit gefüllt werden (mit Options and Padding), ist aber meistens 20 Bit lang.

Protocol: welches Protokoll wird von IP transportiert. Mögliche Werte z.B.:

Type of Service (ToS-Feld): DSCP (Differenciated Services Code Point) – bestimmte Art der Interpretation dieses Feldes, die die Priorisierung regelt und die verschiedenen Bits, die gesetzt sind, entsprechend auswertet

Identification, Flags, Fragment Offset: nur relevant, wenn das IP-Paket fragmentiert wurde

TTL (Time to Live, Wert zwischen 0 und 255): Anzahl der möglichen Sprünge über Router, wird von jedem Router um -1 auf 0 reduziert, bevor das Paket verworfen wird zur Vermeidung von Endlos-Zirkulation bei Routing-Schleifen . Bei 0 liefert der Router eine TTL-exceeded-Meldung zurück.

Durch die IP-Adresse aus vier Bytes (z.B. 010.000.027.001) wird ein System im Netzwerk logisch adressiert, die physische Adresse eines Systems ist die MAC-Adresse.

Kommunikation über IP-Adressen ist eine Ende-zu-Ende-Kommunikation.

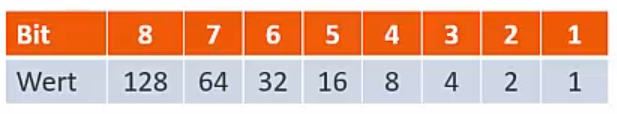

Ein Oktett: ein Byte sind 8 Bits, Wertebereich 0-255.

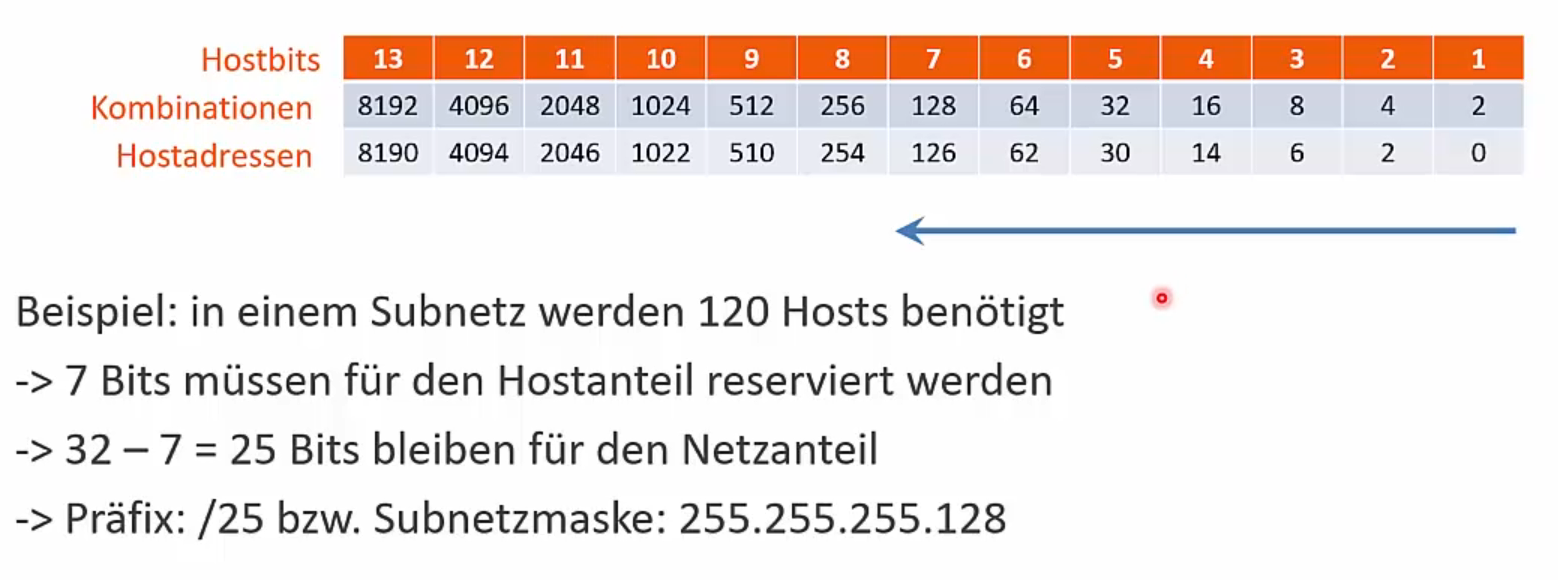

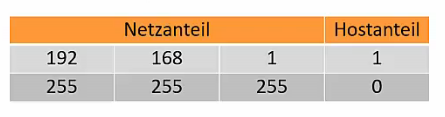

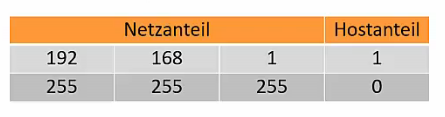

Die IP-Adresse wird durch die Subnetzmaske (RFC 950) vervollständigt. Die Subnetzmaske besteht aus Netzanteil (Bereich, in dem das System angesiedelt ist) und Hostanteil (der eindeutige Identifizierer des Systems innerhalb des Subnetzes), verknüpft mit logischer UND-Operation zur Netzadresse:

Reservierte Adressen:

- die Subnetz-Adresse – alle Bits im Hostanteil stehen auf 0 (z.B. 10.0.27.0 bei 255.255.255.0) – ist die erste verfügbare Adresse im Netz und bezeichnet alle Systeme, die IP-Adressen in diesem Subnetz haben: Einsatz beim Routing als Ziel.

- die Broadcast-Adresse – alle Bits im Hostanteil stehen auf 1 (z.B. 10.0.27.255 bei 255.255.255.0) – ist die letzte verfügbare Adresse im Netz und wird benutzt, um alle Systeme, die IP-Adressen in diesem Subnetz haben, anzusprechen: ein Rundruf an alle Systeme.

Subnetze werden benötigt, um die Netzwerklast zu reduzieren und Bandbreite zu sparen. V.a. Windows ist sehr gesprächig und nutzt z.B. Broadcast sehr exzessiv: das Internet wäre ohne Subnetze „dicht“! Zudem werden Verantwortlichkeiten für Netzsegmente aufgeteilt. Durch Subnetting ist ein Schutz von Systemen möglich.

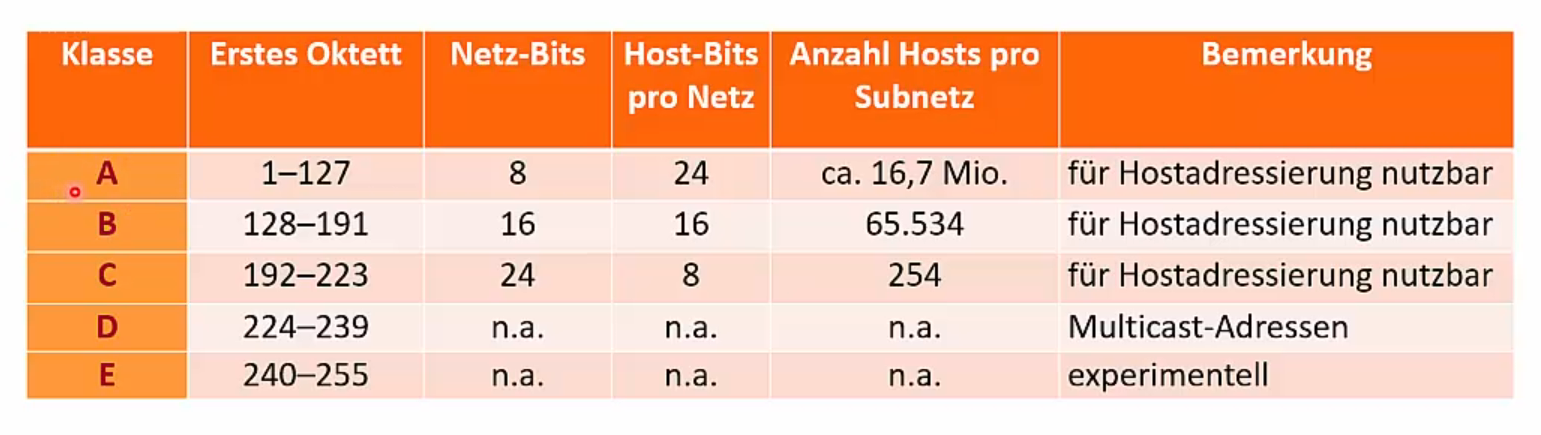

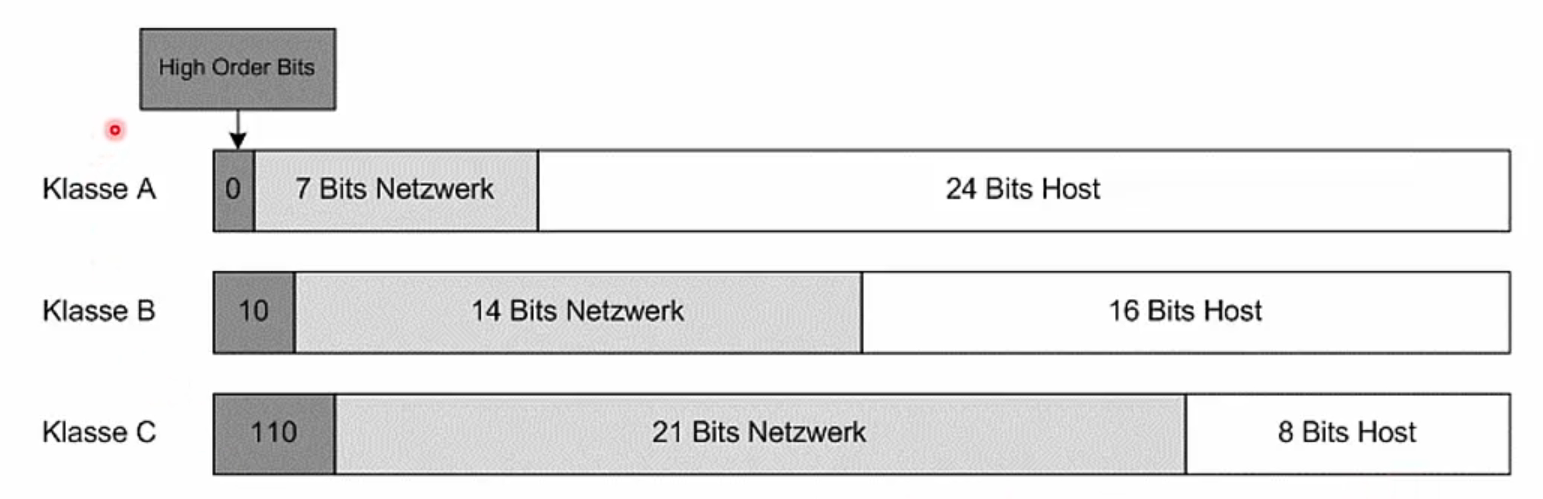

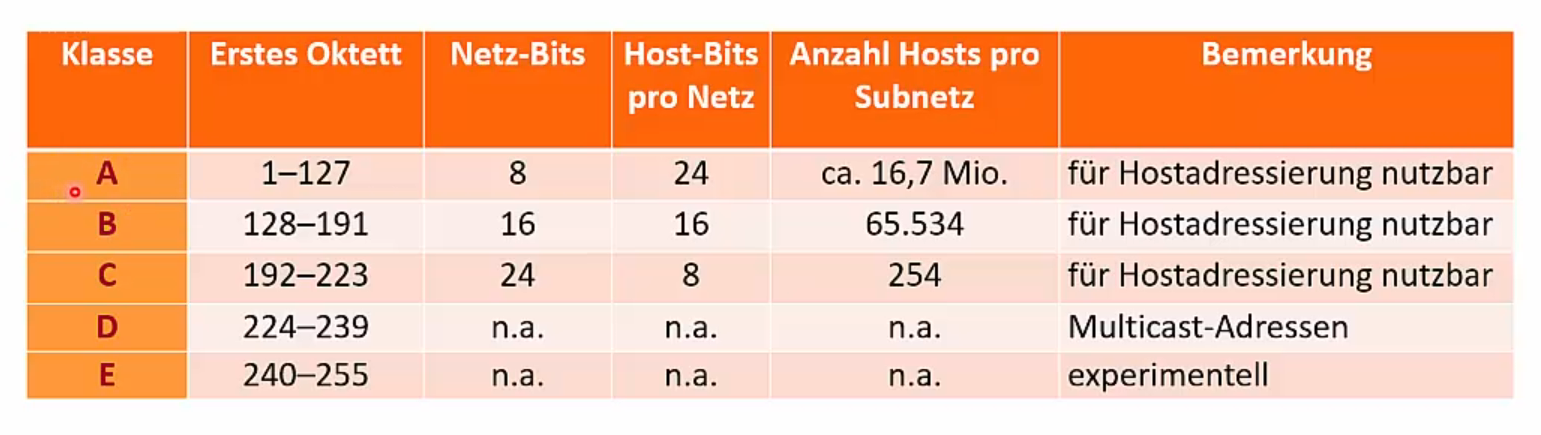

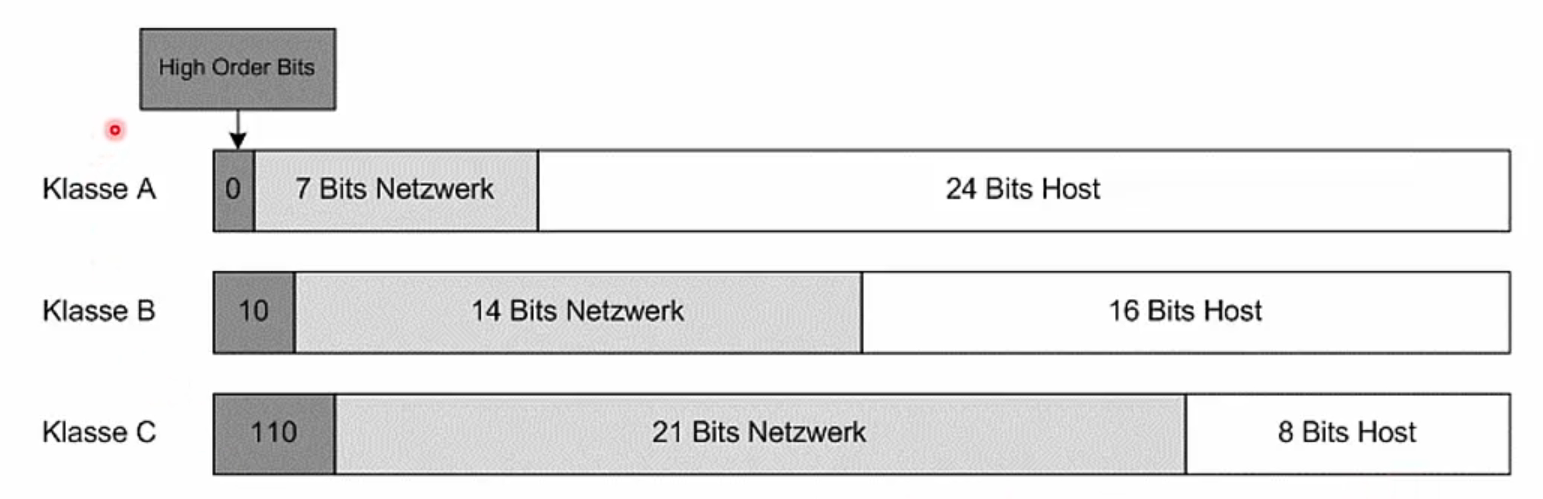

Die Netzklassen (Classful Networks):

(einzige Festlegung der Netzwerk-Größe vor Einführung der Subnetzmasken mit RFC 950)

Und: wer hat’s erfunden? https://tools.ietf.org/html/ !!

Spickzettel-Download