Der Beitrag auf Vox in „Goodbye Deutschland“ am 6.07.2020 ab 21:15 Uhr:

CAPE-CORAL-FLORIDA · 4635 Coronado Parkway · 33904 Cape Coral

phone: +1 239-205-6505

Hinter den Kulissen:

Kampfplatz Leben & Berufung

Der Beitrag auf Vox in „Goodbye Deutschland“ am 6.07.2020 ab 21:15 Uhr:

CAPE-CORAL-FLORIDA · 4635 Coronado Parkway · 33904 Cape Coral

phone: +1 239-205-6505

Hinter den Kulissen:

Für die Sammlung „Was hat sich geändert in all den Jahren?“ hier ein weiterer Punkt:

Früher war ich zu allem Möglichen leicht zu begeistern und willig, voll auf’s Gaspedal zu drücken, aber bei nur wenigem fähig dazu, abzuschätzen, ob ich da richtig aufgehoben bin und meine Beteiligung sowohl mir als auch der jeweiligen Sache etwas bringt.

Heute habe ich meine Fähigkeiten in einigen Punkten über Jahre hinweg stabilisiert und ausgebaut. Ich weiß, was ich kann und wo die heiße Luft im Gespräch anfängt. Und ich bin komplett unbegeistert und unwillig, wenn es nur ein weiteres Mal um „Much adoe about Nothing“ geht…!

Ziel: Abschaltung von IPv4

Migrationstechniken:

Quelle: Eric Amberg / Vorbereitung auf das Examen CompTIA Network+

Der DNS (Domain Name Service) unter IPv6

AAAA (Quad-A)

Neuer RR (ResourceRecord) für IPv6-Namensauflösung

Forward Lookup-Namensauflösung: DNS-Name in IPv6-Adresse:

<Name> IN AAAA <IPv6-Adresse>

Beispiel:

server1 IN AAAA 2001:db8:affe:1::1

IP6.ARPA

Neue Domain für Reverse Lookup-Namensauflösungen:

IPv6-Adresse in DNS-Name

Die IPv6-Adresse wird von rechts nach links dargestellt, 4 Bits bilden eine Subdomain-Ebene, keine Kürzungen!

Beispiel:

Adresse: 2001:db8:2::affe:dead:beaf (voll ausgeschrieben: 2001:0db8:0002:0000:0000:affe:dead:beef)

PTR-Eintrag:

f.e.e.b.d.a.e.d.e.f.f.a.0.0.0.0.0.0.0.0.2.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa

IPv6-Adressverteilung:

Die IPv6-Konfiguration von Hosts kann folgendermaßen erfolgen:

– manuell: alle Eigenschaften werden vom Administrator per Skript oder direkt auf dem System durchgeführt

– per SLAAC (Stateless Address Autoconfiguration): Präfixe und Standardgateway werden durch Router-Advertisements geliefert

– der Host bildet sich durch verschiedene Varianten seine eigene, eindeutige IPv6-Adresse (EUI-64, Randomized Identifier, Privacy Extensions nach RFC 4941)

– optional können zusätzliche Informationen per DHCPv6 bezogen werden (z.B. DNS-Suffix, DNS-Server, SIP-Server, etc.)

– per Stateful Address Autoconfiguration: Die Konfiguration erfolgt vollständig (soweit möglich) durch DHCPv6

IPv6-Adressverteilung durch DHCPv6:

– DHCPv6 ist ein eigener Dienst und nicht mit DHCP (implizit: DHCPv4) kompatibel

– Die verwendeten Ports sind 546/udp (Client) und 547/udp (Server)

– DHCPv6 ist in RFC 3315 standardisiert und muss stateless und stateful unterstützen

– Wie unter DHCPv4 kann ein DHCP Relay Agent eingesetzt werden

– DHCPv6-Server werden auf der Multicast-Adresse FF02::1:2

(All_DHCP_Relay_Agents_and_Servers) angesprochen

DHCPv6 Nachrichtentypen:

Stateless DHCPv6 – der Client erhält das Präfix und das Standardgateway über RA, das O-Flag ist gesetzt

Stateful DHCPv6 – der Client erhält nur das Standardgateway über RA, das M-Flag ist gesetzt

Ein weiteres, neues und grundlegendes Konzept in IPv6: Autoconfiguration.

Varianten:

– Stateful Address Autoconfiguration: der Knoten ermittelt seine IPv6-Konfiguration durch DHCPv6. Es wird kein Standardgateway zugewiesen!

– SLAAC (Stateless Address Autoconfiguration): der Knoten erhält seine IPv6-Konfiguration über Router Advertisements und – optional – zusätzlich über DHCPv6

Adresszustände:

– Tentative (vorläufig): Adresse wird gerade per DAD (Duplicate Address Detection) geprüft und ist noch nicht freigegeben

– Preferred (bevorzugt): Eindeutigkeit wurde bestätigt, Adresse kann uneingeschränkt genutzt werden

– Deprecated (überholt): Adresse ist noch gültig, wird aber nicht mehr für neue Kommunikation verwendet. Eingehende Kommunikation kann noch statt finden

– Valid (gültig): übergeordnet für Preferred und Deprecated

– Invalid (ungültig): Adresse ist keinem Interface zugewiesen und darf nicht genutzt werden

Das Präfix der Adresse kommt vom Router Advertisement (aus RFC 4861):

Die Interface-ID (letzten 64 Bit der IPv6-Adresse) muss der Knoten im Rahmen der Autoconfiguration selbst bestimmen:

Möglichkeit 1.)

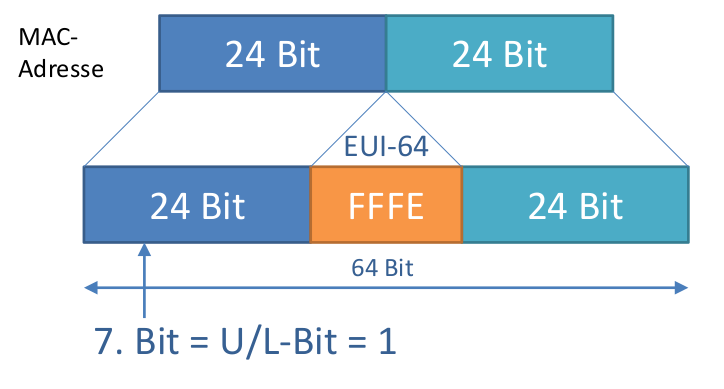

IEEE EUI-64, festgelegt in RFC 4291, auch „modifiziertes EUI-64 Adressformat“; EUI-64 bildet aus der MAC-Adresse eine 64 Bit lange Interface-ID:

Möglichkeit 2.)

als Alternative, um keine MAC-Adressen z.B. ins Internet preisgeben zu müssen: Privacy Extensions festgelegt in RFC 4941

– Privacy Extensions sind temporäre Adressen

– werden nach einem Zufallsalgorithmus gebildet

– werden nach Ablauf ihrer Gültigkeit automatisch neu erstellt

– die Gültigkeit der IPv6-Adresse geht aus dem Router Advertisement hervor

Möglichkeit 3.)

MS-Extrawurst: Windows generiert eine immer gleiche Interface-ID, die MAC-Adresse ist dabei nicht wie in EUI-64 ersichtlich

Bei Linux-Systemen hängt es von der Distribution ab, ob EUI-64 oder Privacy Extensions zum Einsatz kommen.

Ein neues, grundlegendes Konzept in IPv6: ND (Neighbor Discovery) bzw. NDP (Neighbor Discovery Protocol). ND kombiniert Layer-2-Adress-Resolution (ersetzt ARP), Router Discovery und Redirect-Informationen

Neighbor Discovery wird für folgende Zwecke von IPv6-Knoten genutzt:

– zur Ermittlung von Link Layer-Adressen („MAC-Adressen“), ARP gibt es in IPv6 nicht mehr

– zur Ermittlung doppelter IP-Adressen (DAD, Duplicate Address Detection Test)

– zur Überwachung der erreichbaren und nicht erreichbaren Nachbarn

– zur Feststellung von Link Layer Adressänderungen

– zur Auffindung von Routern am selben Link

– zur Ermittlung von Netzwerkpräfixen, Routen und anderen Konfigurationsinformationen

– zur Autokonfiguration von IPv6-Adressen

Durch Festlegung weiterer Optionsfelder variabler Größe im TLV-Format (Type, Length, Value) können ND-Nachrichten fast beliebige Informationen transportieren

Neighbor Discovery Nachrichtenformat:

Anzeigen der IPv6 Neighbor MAC-Tabelle auf dem jeweiligen Host z.B. mit

$ ip -6 neigh show

bzw.

> netsh int ipv6 sh neigh

Das ICMP (Internet Control Message Protocol) dient der Übermittlung von Fehler- und Statusmeldungen, sowohl unter IPv4 als auch unter IPv6.

Vergleich zwischen ICMP und ICMPv6:

ICMP (ist implizit ICMPv4):

– ist optional

– Typen und Codes sind willkürlich gewählt

– Protocol-Wert: 1

– Aufgaben: Fehler- und Statusmeldungen

ICMPv6:

– ist obligatorisch

– die Typen und Codes sind getrennt in Fehler- und Statusmeldungen

– Next Header-Wert: 58

– Aufgaben: Fehler- und Statusmeldungen, Neighbor Discovery und Autoconfiguration, Multicast Listener Discovery, Mobile IPv6-Unterstützung

Wichtige Nachrichtentypen:

I.) der Adressbereich

Adressbereich von IPv4: 32 Bit => 2³² Adressen (abzügl. Broadcast, Netzwerkadresse etc.), entspricht ca. 4 Milliarden Adressen

Adressbereich von IPv6: 128 Bit => 2¹²⁸ Adressen

– in der Theorie: „viermal so lang wie IPv4“ => 340 mit 36 Nullen: genug, „um jedem Sandkorn der Erde mehrere IPv6-Adressen zuzweisen; jeder Quadratmeter der Erde könnte 655 Trilliarden IPv6-Adressen erhalten

– in der Praxis: das Präfix bei IPv6 beträgt grundsätzlich /64, der linke Teil (das Präfix) ist der Netzanteil und nur der rechte Teil, die zweiten 64 Bits, gehören den Hosts

I.) Physische Sicherheit

– Zugangskontrolle: unberechtigter Zugang zum Raum (Schließsysteme, biometrische Zugangskontrolle, separate Server-Räume)

– physischer Zugriff zum System: Abschließbare Serverschränke, Abschließbare Etagenverteilerschränke, Gehäuseverschluß, Kensington-Schloß

– Klima/Umwelt: Temperatur, Feuchtigkeit, Staub und Dreck (Klima-Anlage, Umgebungskontrollen, Reinigung)

– Zugriff auf Netzwerk: Netzwerkkabel schützen (keine offenen Stellen, Unterboden-Verlegung, verdeckte Schächte), Netzwerkdosen nur belegen, wenn notwendig

II.) Fehlertoleranz

=> „Zentrale Systeme im Netzwerk ausfallsicher halten“

Fehlertoleranz bedeutet, dass ein System seine Funktion aufrecht erhalten kann, auch wenn Teile davon ausfallen. Sicherstellen durch:

– Redundante Komponenten (Netzteile, Lüfter, NICs, Steuerungskomponenten, Speicher, Festplatten etc.)

– software-seitige Mechanismen (RAID, redundante Datenablage)